Produkte

Produkte

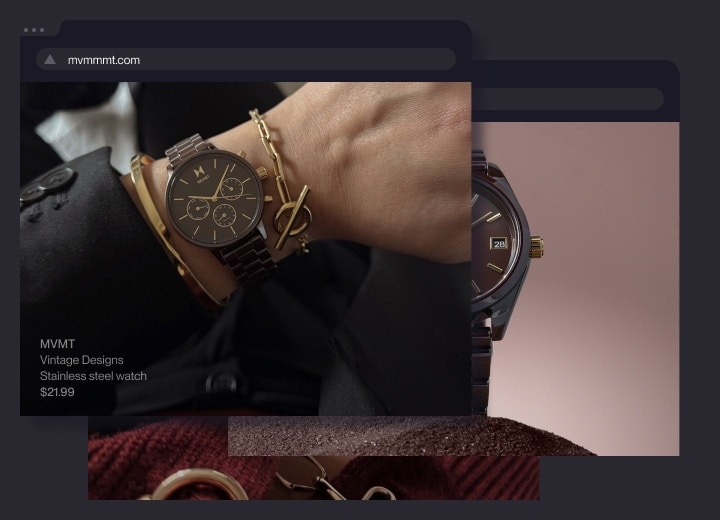

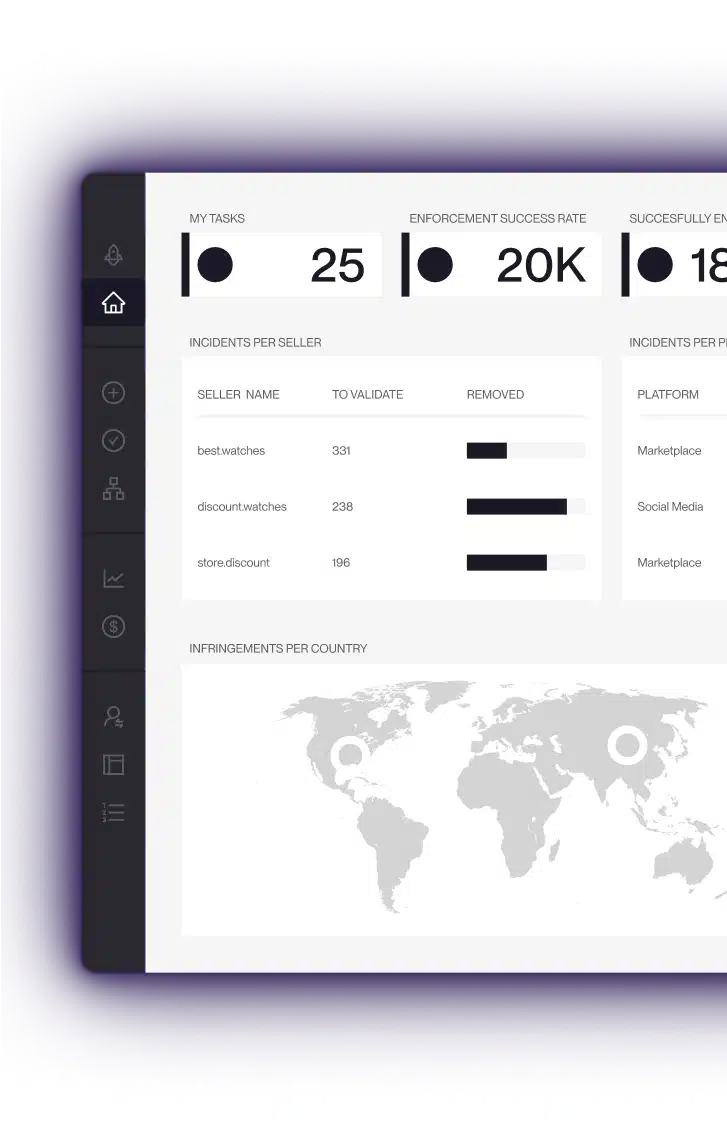

Brand Protection

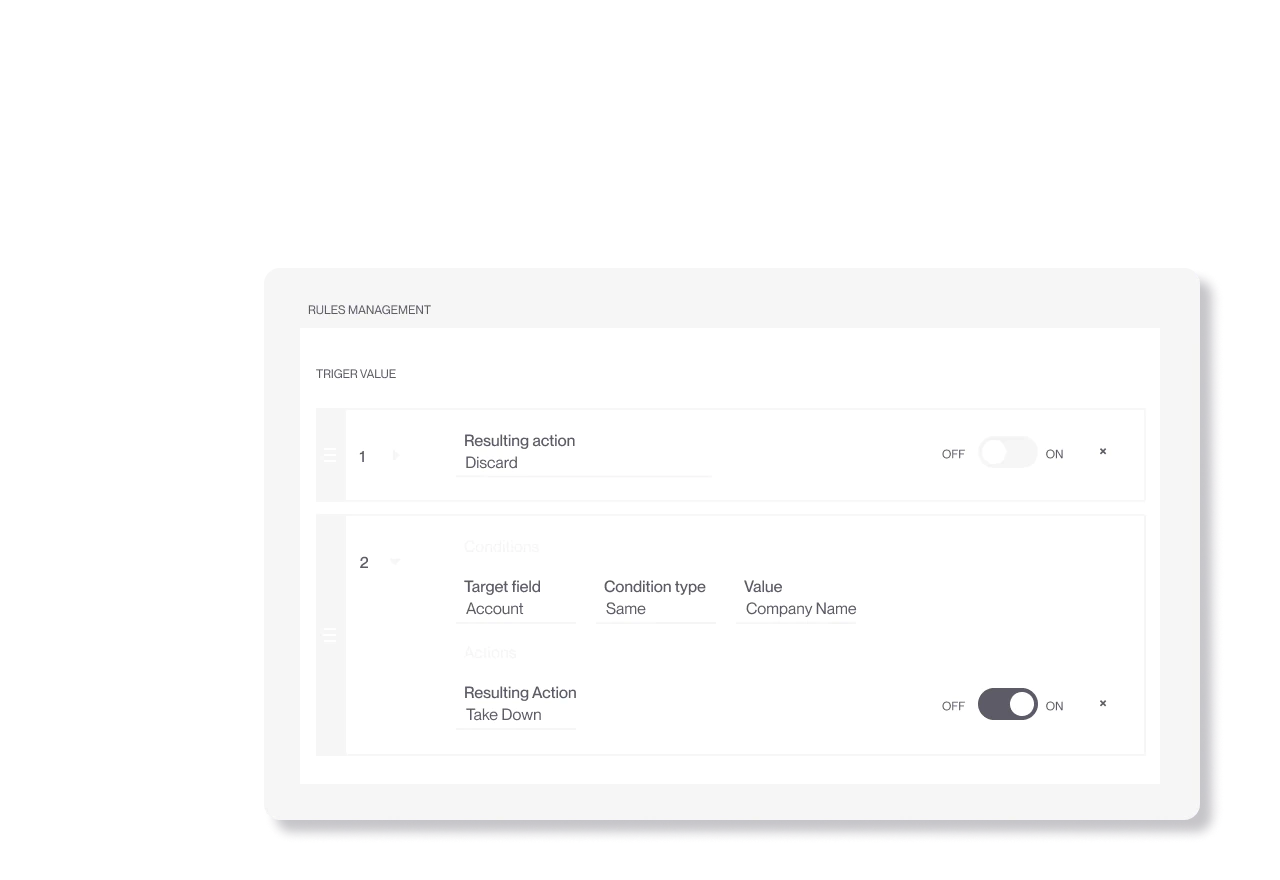

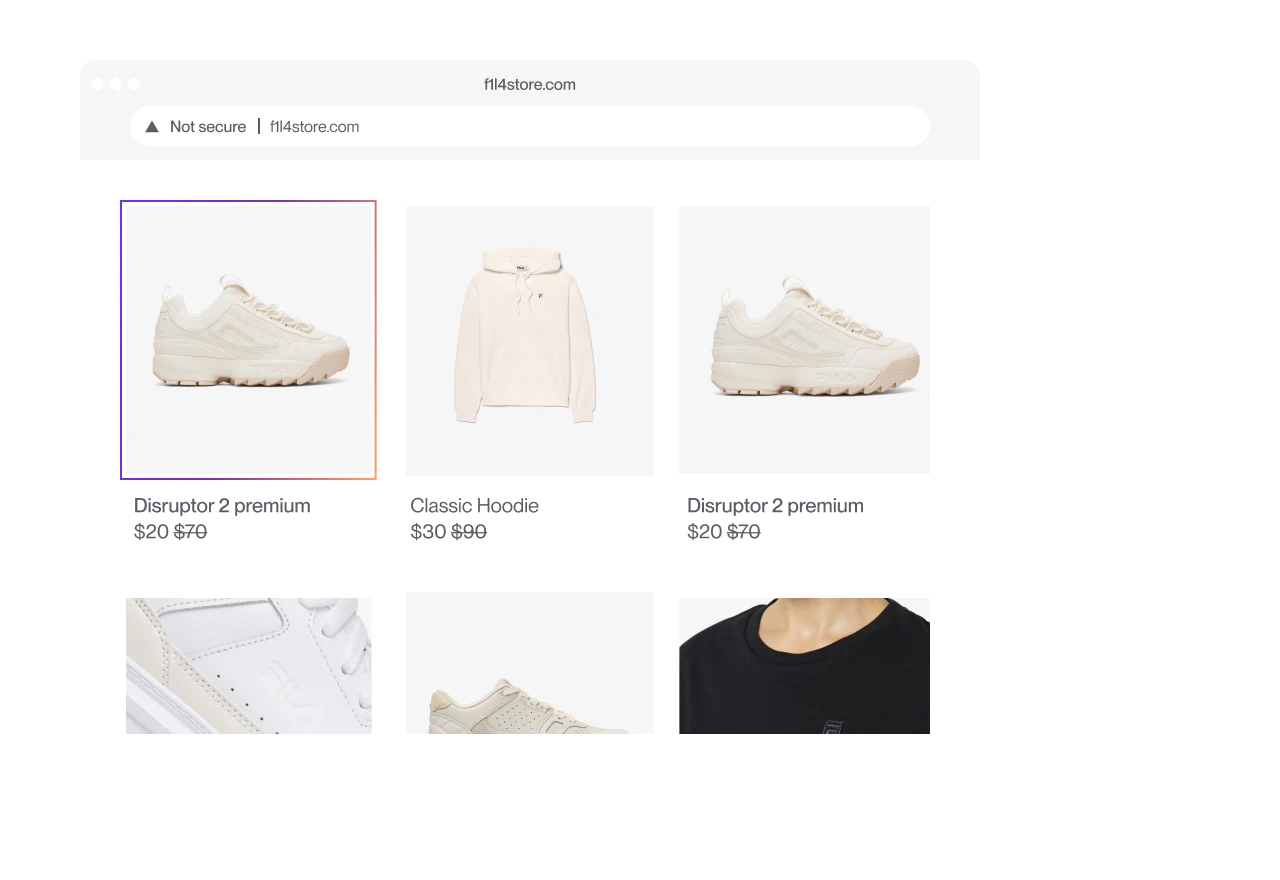

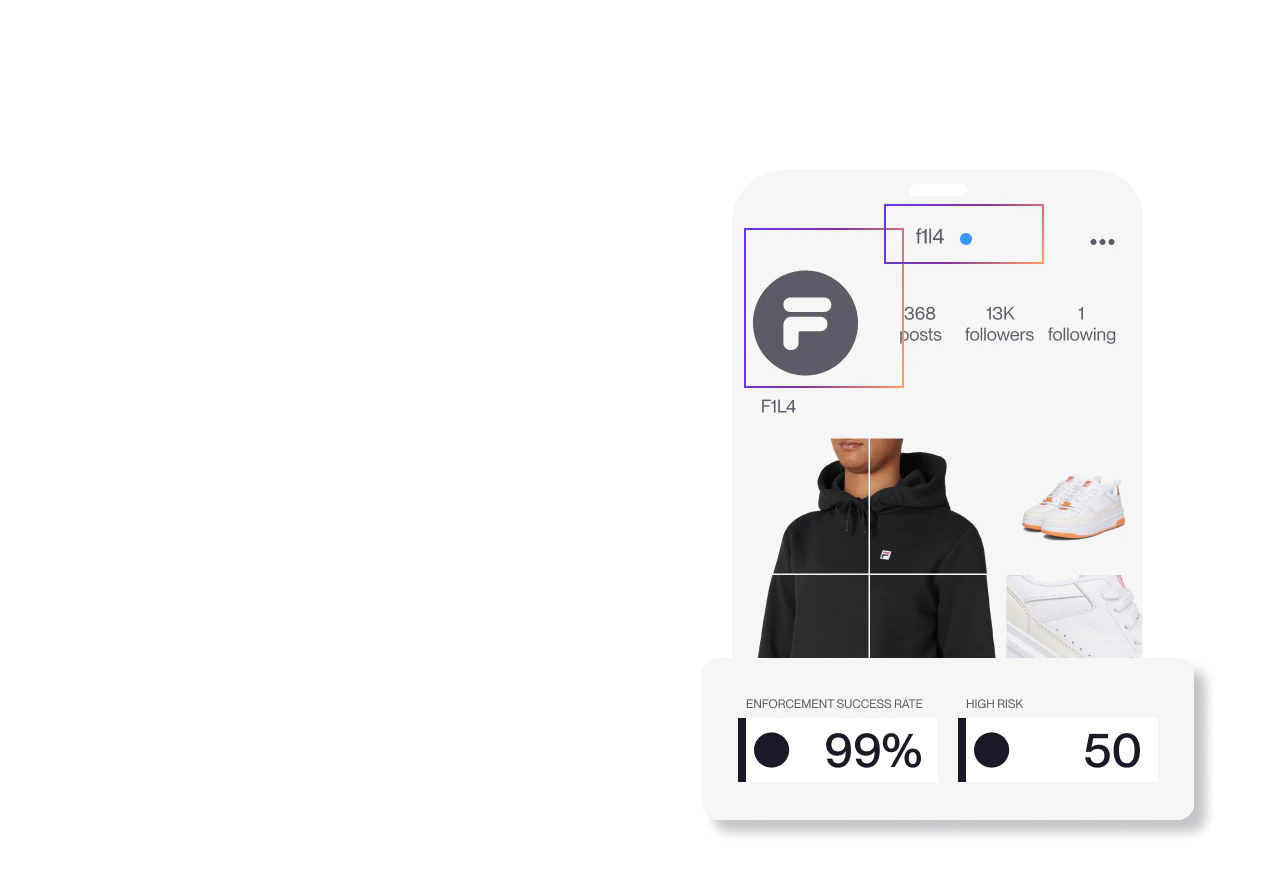

Entfernen Sie Fälschungen auf Marktplätzen, Websites, sozialen Netzwerken, Anzeigen und mehr

Anti Piracy

Unterbinden Sie den Zugriff und entfernen Sie illegale Inhalte im großen Stil.

Domain Management

Erkennen, überwachen und zurückfordern: Domains, die Ihre Marke missbrauchen

Impersonation Removal

Entfernen Sie gefälschte Websites, Profile und Anzeigen, bevor sie Ihrer Marke schaden

Social Video Growth

Schützen und monetarisieren Sie Ihre Videoinhalte auf sozialen Plattformen

Revenue Recovery Program

Entfernen Sie Verkäufer dauerhaft und holen Sie Umsätze zurück – ganz ohne Prozesskosten.

Kostenlos anmelden

So funktioniert unsere Technologie!

Request your demo

Leistungsumfang

Wo wir abdecken

Anwendungsfälle

Plans

Kunden

Unternehmen

Ressourcen

Ressourcen