La seguridad de tus clientes lo es todo para ti y para tu organización. Es por eso que las estafas cibernéticas, como la suplantación de marcas y la suplantación en redes sociales, perjudican a empresas de todas las formas y tamaños. Según la Oficina Federal de Investigación (FBI, por sus siglas en inglés), los ataques de suplantación de identidad han causado pérdidas a nivel mundial por un valor de más de 5.300 millones de dólares. Si tus clientes son víctima de un robo de información sensible o de dinero, es posible que la confianza de los afectados se vea disminuida y que, en última instancia, la credibilidad de tus clientes en tu organización se vea afectada. En este artículo echaremos un vistazo a los diferentes tipos de suplantación de identidad, y a la manera en que las marcas pueden hacerles frente.

Resumen

- Los estafadores que se hacen pasar por tu marca son un riesgo cada vez mayor para clientes y empresas, ya que suelen utilizar técnicas sofisticadas para que sus ataques parezcan creíbles.

- A través de las redes sociales, los estafadores pueden hacerse pasar por tu organización y difundir mentiras acerca de tu marca.

- Existen muchos tipos diferentes de suplantación de identidad, desde estafas de phishing que solicitan el envío de información personal a una cuenta externa hasta auténticos fraudes online para que compres productos a vendedores ilegítimos.

¿Qué es la suplantación de identidad en redes sociales?

El concepto de suplantación o robo de identidad en redes sociales hace referencia a las cuentas que utilizan el nombre, la imagen u otros elementos distintivos de una persona, empresa u organización con fines fraudulentos. En términos generales, se trata del acto en el que una persona se hace pasar por otra en las plataformas de redes sociales. La suplantación de identidad en redes sociales no debe confundirse con el uso legítimo de una marca o persona, como es el caso de las cuentas de fans, las parodias o críticas y las páginas informativas.

Tipos de suplantación en redes sociales

Existen muchos tipos diferentes de suplantación en redes sociales, desde estafas de phishing que solicitan el envío de información personal a una cuenta externa hasta auténticos fraudes online para que compres productos a vendedores ilegítimos. Estas son algunas de las formas de suplantación de marca en redes sociales más usadas por los estafadores:

- Phishing: al suplantar a una marca (o a sus empleados) en las redes sociales, los estafadores buscan obtener datos o información sensible de los clientes, como números de la seguridad social, contraseñas o datos bancarios. El sector financiero (especialmente muchas empresas FinTech, que suelen tener más interacción con sus usuarios a través de las redes sociales) es uno de los más afectados por estas prácticas.

- Falsificación: son páginas fraudulentas de una marca que intentan engañar a sus consumidores vendiéndoles productos no auténticos. Suelen operar a través de agresivas campañas publicitarias que tienen por objetivo los consumidores de la marca y los redirigen a una página web externa a la red social donde se realiza la transacción. Esta práctica afecta a una multitud de sectores, pero es especialmente frecuente en la industria del lujo y de la moda.

- Fake news (en español noticias falsas): se trata de cuentas en redes sociales que suplantan la identidad de políticos, celebridades, instituciones públicas o agencias de publicidad, entre otros, con el objetivo de divulgar información y noticias falsas.

- Estafas: aunque no siempre se realizan suplantando la identidad de un tercero, muchos de los principales fraudes de Internet (cupones, fraudes románticos, timo 419, fraude de apropiación de cuentas, etc.) tienen su origen en la suplantación de identidad a través de redes sociales.

¿Cómo operan los suplantadores de identidad?

La forma en que operan los suplantadores de identidad en las redes sociales es muy diversa y depende del tipo de red social, de los objetivos que persiga el suplantador y de su nivel de sofisticación. Sin embargo, existen algunos comportamientos comunes que se han podido observar en diferentes ataques de suplantación de identidad en redes sociales:

- Por lo general, existe una correlación entre el número de suplantaciones que sufre una marca y su presencia en las redes sociales. Por un lado, las marcas que no tienen una cuenta oficial suelen ser un blanco fácil para los estafadores, que tratan de aprovecharse de este vacío para engañar a los seguidores de la marca. Por otro lado, hemos observado que las marcas con mayor presencia (número de seguidores, publicaciones, campañas, etc.) también constituyen un objetivo principal para los suplantadores, ya que saben que la marca cuenta con una gran base de clientes a los que pueden estafar.

- Los suplantadores de identidad suelen utilizar las mismas imágenes, nombres, descripciones, publicaciones, hashtags, etc. que las cuentas oficiales. También es habitual que suplanten páginas de “soporte” o “atención al cliente” o que realicen sorteos y promociones. El hecho de que una determinada cuenta tenga pocas publicaciones no implica que esté libre de riesgo: puede que esté enviando mensajes privados o realizando agresivas campañas publicitarias en la red social y redirigiendo a los afectados a páginas web externas en las que estafarles.

- En muchas redes sociales, las cuentas recién creadas pueden tardar hasta varios días en aparecer en los resultados de búsqueda. Los suplantadores de identidad más sofisticados se aprovechan de estos períodos en los que son menos visibles para lanzar ataques sumamente agresivos, a menudo mediante campañas publicitarias dirigidas específicamente a los consumidores de la marca.

- El tipo de red social es un factor determinante en cuanto a la forma de suplantación de identidad. En redes como LinkedIn, por ejemplo, es más probable toparse con suplantaciones de identidad de gerentes de marca o empleados. En redes como Facebook, las suplantaciones de identidad se suelen hacer a través de “Páginas”, aunque a veces también se realizan a través de “Perfiles”, “Grupos” o “Eventos”. Es importante entender el funcionamiento de cada plataforma y su audiencia para poder identificar adecuadamente los diferentes tipos de suplantación de identidad en redes sociales.

Suplantación de identidad en las redes sociales: guía de autoayuda

La mayoría de las plataformas de redes sociales ponen a disposición de las personas afectadas herramientas de denuncia, pero suelen dejarles a ellas la responsabilidad de identificar y denunciar los casos de suplantación de identidad. En este sentido, el primer consejo es evidente: sé proactivo en relación con el problema, porque nadie va a resolverlo por ti.

Sin embargo, si tu marca está en expansión y cada vez hay más suplantadores de identidad que buscan aprovecharse de ella, puede que descubras que no solo hay una o dos cuentas falsas al acecho, sino cientos, si no miles, de cuentas fraudulentas que se lucran a costa de tu marca. En este punto, eliminar manualmente cada incidencia se convierte en una historia de nunca acabar. En su lugar, deberías considerar el uso de un Software Automatizado de Protección en Redes Sociales, que detecta a los suplantadores antes de que la reputación y las ganancias de tu marca acaben en sus manos.

A continuación se presentan algunas consideraciones clave que debes tener en cuenta a la hora de hacer frente a la suplantación de identidad en redes sociales:

- Automatización: en los casos más graves, el uso de tecnología para el seguimiento y la denuncia diaria de las infracciones es imprescindible. La constancia y la rapidez en la detección y la denuncia de estas cuentas falsas en las redes sociales es un factor clave: de este modo es posible evitar que amplíen su base de datos de seguidores y, en consecuencia, el daño que pueden causar.

- Palabras clave de gran alcance: además del nombre de la marca, se deben realizar búsquedas con todo tipo de variaciones del nombre de la marca (faltas de ortografía, espacios, combinaciones alfanuméricas, etc.). Se recomienda monitorear los hashtags o palabras clave que suelen usarse en las cuentas oficiales.

- Reconocimiento de logos: los modelos de reconocimiento de imágenes y logos ayudan a identificar la presencia de logos y otros signos distintivos de la marca en imágenes de perfil, lo que puede ser muy útil tanto para eliminar falsos positivos como para determinar la criticidad y el riesgo de confusión.

- Puntajes de riesgo y similitud: el uso de algoritmos basados en parámetros de la cuenta (nombre, descripción, fotos, cantidad de seguidores y seguidos, publicaciones, fecha de apertura, etc.) puede ayudar a determinar la criticidad de una cuenta en particular o el riesgo de confusión con cuentas oficiales, elementos clave a la hora de priorizar y elegir la mejor estrategia sancionatoria.

- Una estrategia integral de protección de la marca debe supervisar el uso de la marca fuera de las redes sociales, en sitios como nombres de dominio, sitios web y tiendas de aplicaciones.

Haz clic en los siguientes enlaces para averiguar cómo denunciar una suplantación de identidad en las siguientes plataformas de redes sociales:

- Cómo denunciar una suplantación de identidad en Instagram

- Cómo denunciar una cuenta de Twitter por suplantación de identidad

- Cómo denunciar un canal de YouTube por suplantación de identidad

- Cómo denunciar una cuenta falsa en TikTok

Eliminación automatizada de Suplantaciones de Identidad en Redes Sociales para ejecutivos ocupados (con Red Points)

Supervisar

La Solución de Eliminación de Suplantaciones de Identidad en Redes Sociales desarrollada por Red Points detecta y elimina a los suplantadores en redes sociales, aplicaciones y sitios web independientes las 24 horas del día, los 7 días de la semana.

Detectar

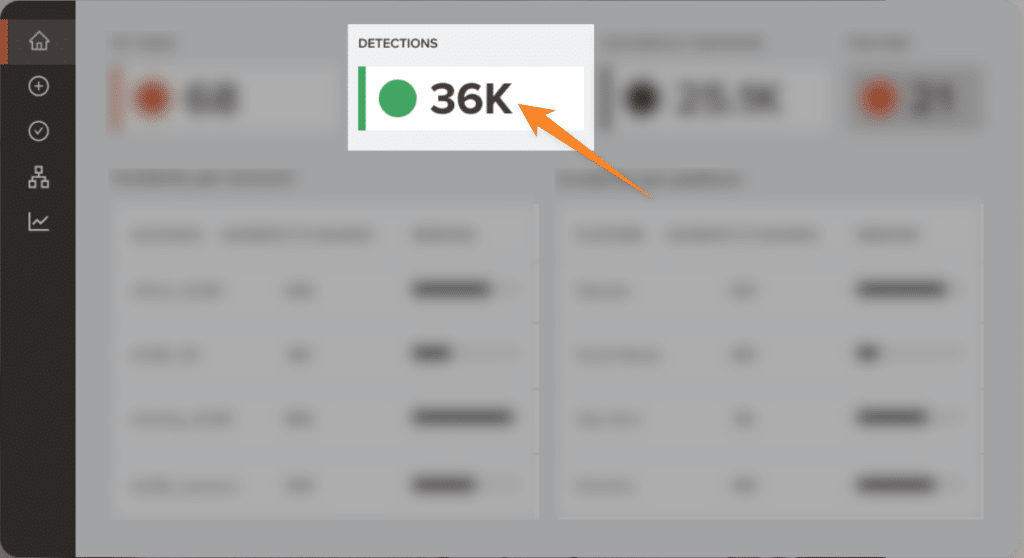

A continuación, Red Points emplea programas de reconocimiento de imágenes y bots para detectar cualquier infracción, que posteriormente añade a tu cuadro de mandos de Red Points. Tan solo intenta detectar 36.000 infracciones sin ayuda de bots…

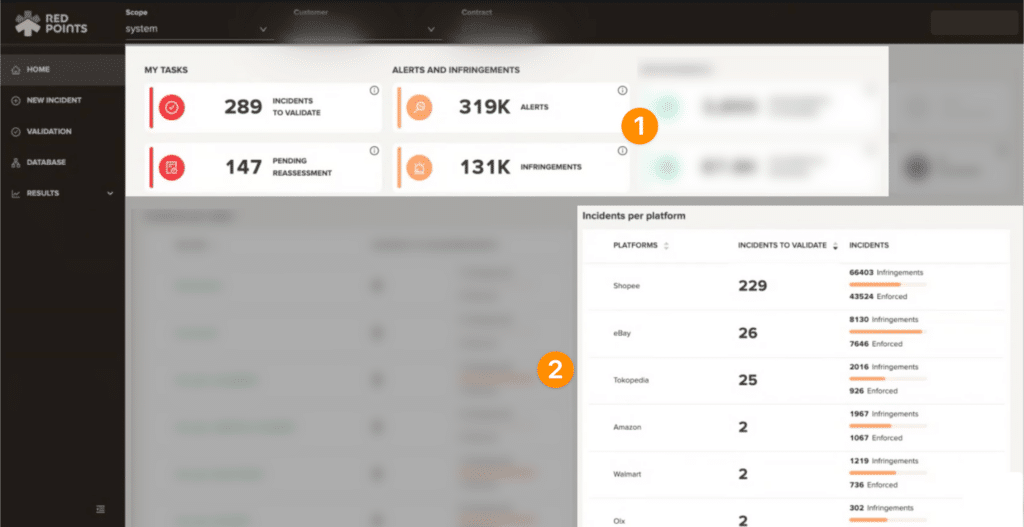

Validar y Priorizar

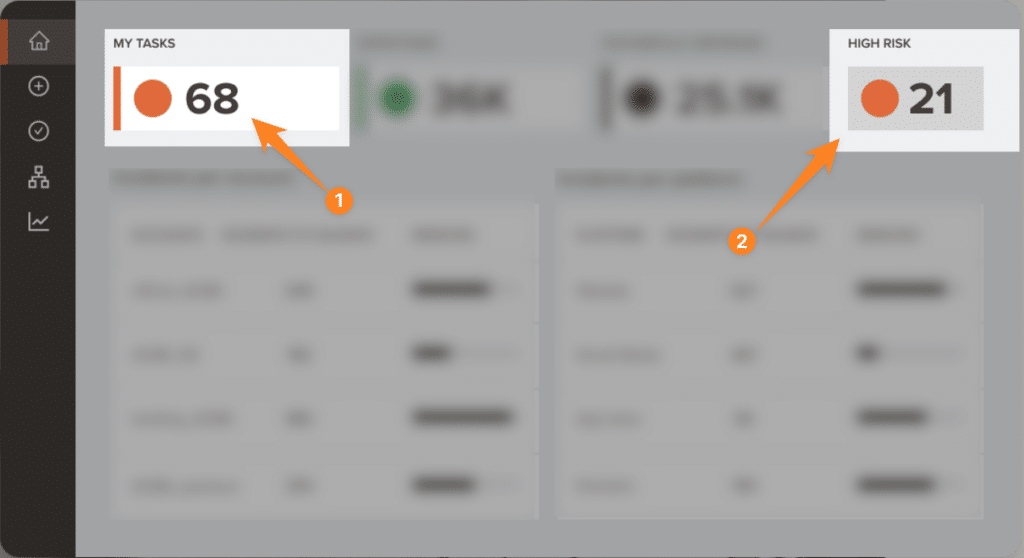

El reconocimiento de imágenes y la búsqueda por palabras clave filtran entre miles de infracciones de suplantación de marca. Podrás revisar la selección de Red Points en tu cuadro de mandos (1), y ocuparte de los casos de infracción en redes sociales que, según las reglas que hayas preestablecido, sean considerados de alto riesgo por parte de la plataforma (2).

Eliminar

Dependiendo de las reglas que establezcas para el proceso automatizado de eliminación, puedes solicitar la eliminación de las cuentas detectadas por Red Points, o dejar que Red Points las elimine de forma automática.

Informar

El Panel de Eliminación de Suplantaciones de Red Points te permite visualizar una gran cantidad de datos sobre tus infracciones, incluyendo las aplicaciones que más se utilizan para la suplantación de identidad.

Se trata de una poderosa herramienta que permite intercambiar datos con las partes interesadas pertinentes y monitorizar la eficacia de tus esfuerzos de protección de marca.

Próximos pasos

La suplantación de identidad en redes sociales representa un problema creciente que afecta a miles de marcas e individuos en la mayoría de las plataformas. Los riesgos asociados incluyen la pérdida de ingresos y tráfico y, peor aún, problemas de reputación y pérdida de confianza por parte de los consumidores. Por ello, es preciso que las marcas adopten un enfoque proactivo ante el problema, y se aseguren de instaurar un sistema de protección integral y a medida que permita identificar y eliminar dichas infracciones lo antes posible. La tecnología y la competencia en materia de observancia de los derechos de propiedad intelectual son elementos clave para garantizar el éxito de esta estrategia. Con la solución de Eliminación de Suplantaciones de Identidad de Red Points, puedes aprovechar el aprendizaje automático y la Inteligencia Artificial para encontrar y eliminar de forma automática sitios, aplicaciones y dominios falsos para proteger a tus clientes y tu reputación.